# Cellframe Network 遭受閃電貸攻擊事件分析2023年6月1日10時7分55秒(UTC+8),Cellframe Network 在智能鏈上因流動性遷移過程中的代幣數量計算問題遭到黑客攻擊。此次攻擊導致黑客獲利約76,112美元。## 攻擊過程分析攻擊者通過以下步驟實施了攻擊:1. 利用閃電貸獲取1000個BNB和50萬個New Cell代幣。2. 將所有New Cell代幣兌換成BNB,導致池中BNB數量接近零。3. 用900個BNB兌換Old Cell代幣。4. 在攻擊前,攻擊者添加了Old Cell和BNB的流動性,獲得Old lp。5. 調用流動性遷移函數。此時新池中幾乎無BNB,老池中幾乎無Old Cell代幣。遷移過程包括:- 移除舊流動性,返還相應代幣給用戶。- 按新池比例添加新流動性。由於老池中Old Cell代幣稀少,移除流動性時獲得的BNB增加,而Old Cell減少。這導致用戶只需少量BNB和New Cell即可獲取流動性,多餘的BNB和Old Cell會返還給用戶。6. 攻擊者移除新池流動性,將返還的Old Cell兌換成BNB。7. 重復遷移操作,實現盈利。## 漏洞原因及防範建議攻擊得逞的根本原因是流動性遷移過程中的計算問題。爲防止類似攻擊,建議:1. 遷移流動性時應全面考慮新舊池兩種代幣數量的變化及當前價格。2. 避免僅依賴交易對中兩種代幣數量進行計算,因爲這容易被操控。3. 代碼上線前進行全面的安全審計,以發現並修復潛在漏洞。此事件再次強調了在去中心化金融領域中,代碼安全和全面風險評估的重要性。項目方應始終保持警惕,不斷完善安全措施,以保護用戶資產和維護生態系統的穩定。

Cellframe Network遭閃電貸攻擊 黑客獲利7.6萬美元

Cellframe Network 遭受閃電貸攻擊事件分析

2023年6月1日10時7分55秒(UTC+8),Cellframe Network 在智能鏈上因流動性遷移過程中的代幣數量計算問題遭到黑客攻擊。此次攻擊導致黑客獲利約76,112美元。

攻擊過程分析

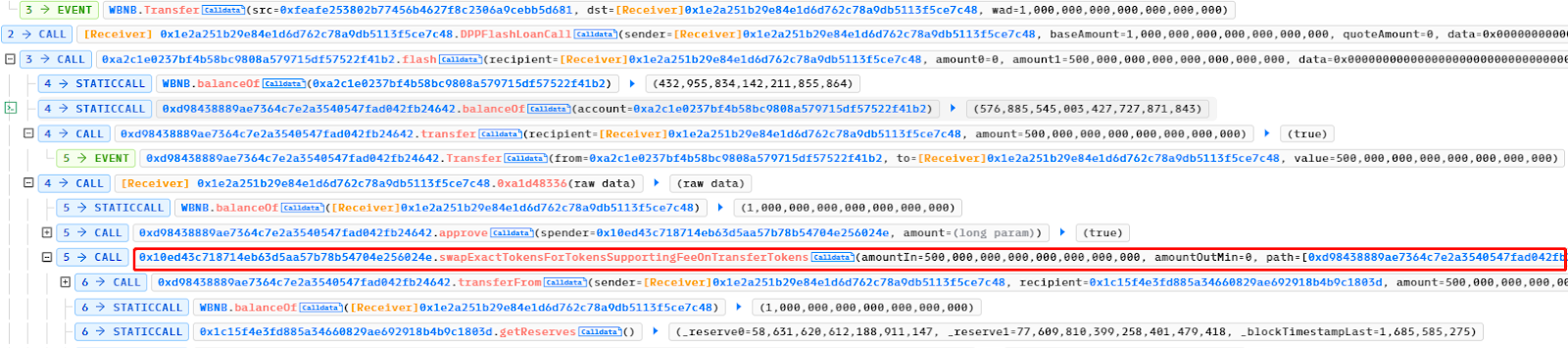

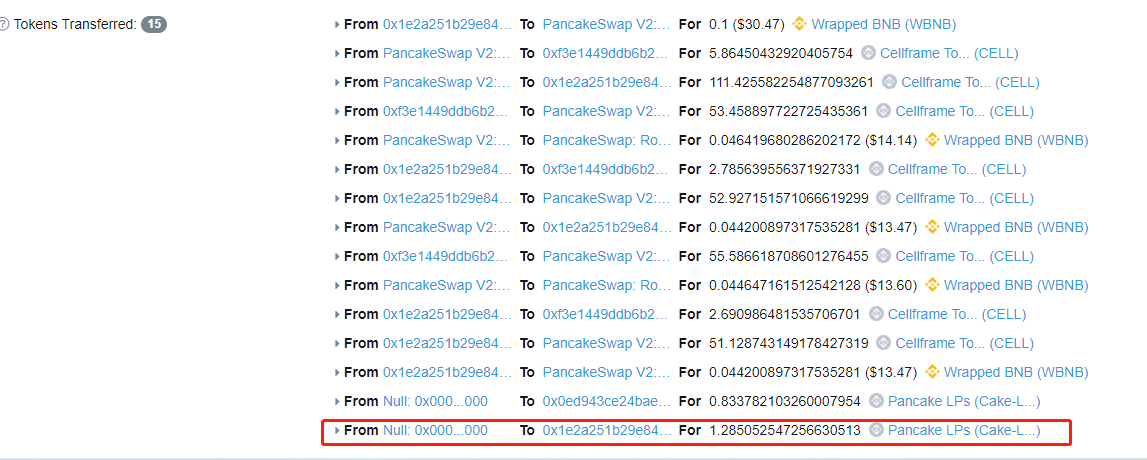

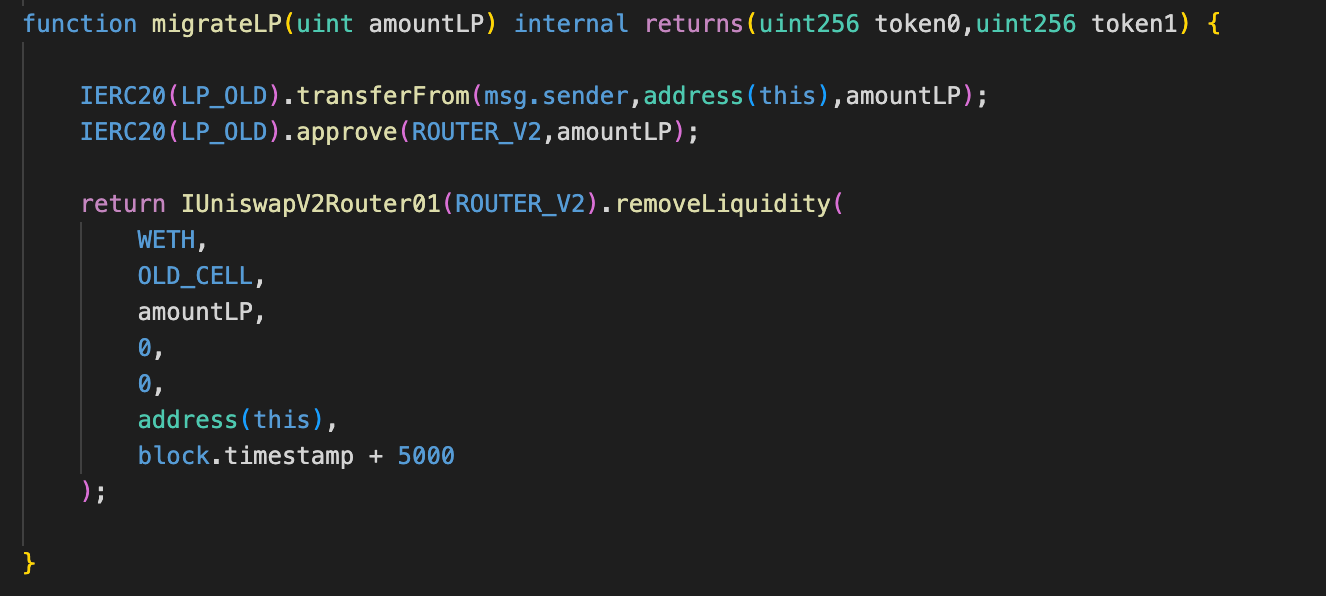

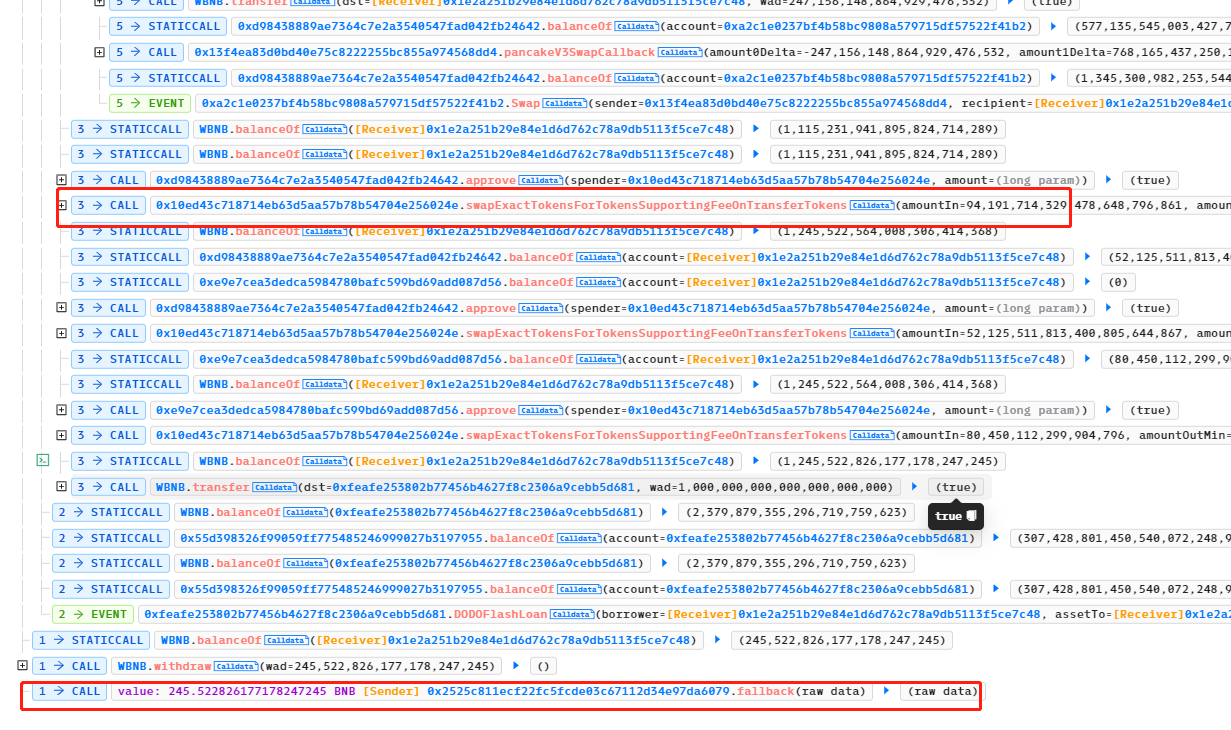

攻擊者通過以下步驟實施了攻擊:

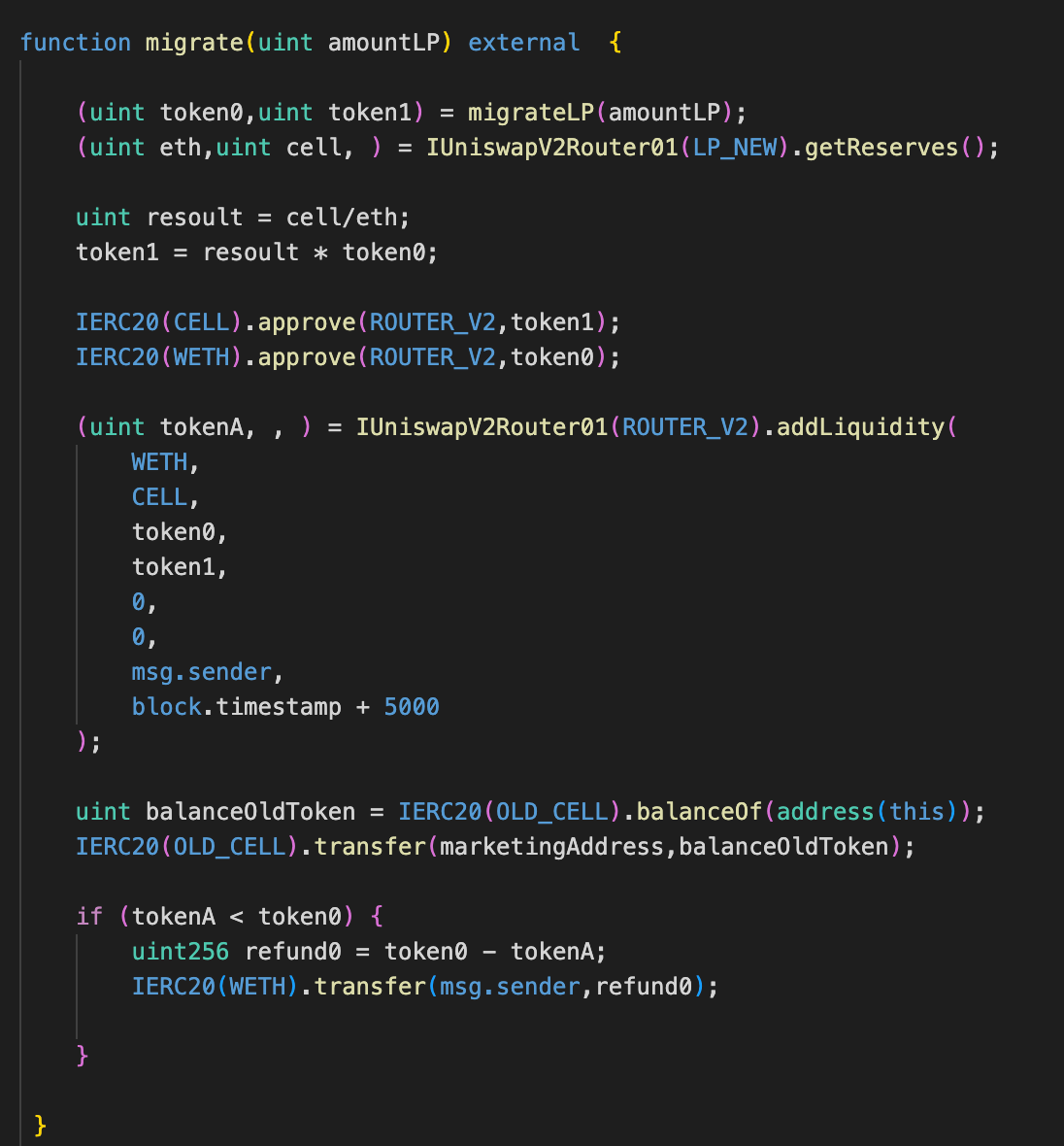

遷移過程包括:

由於老池中Old Cell代幣稀少,移除流動性時獲得的BNB增加,而Old Cell減少。這導致用戶只需少量BNB和New Cell即可獲取流動性,多餘的BNB和Old Cell會返還給用戶。

漏洞原因及防範建議

攻擊得逞的根本原因是流動性遷移過程中的計算問題。爲防止類似攻擊,建議:

此事件再次強調了在去中心化金融領域中,代碼安全和全面風險評估的重要性。項目方應始終保持警惕,不斷完善安全措施,以保護用戶資產和維護生態系統的穩定。